Atak na Harvard

7 lipca 2015, 09:57Przedstawiciele Uniwersytetu Harvarda poinformowali, że 19 czerwcu doszło do włamania do sieci komputerowej Wydziału Sztuk i Nauk (FAS) oraz Administracji Centralnej. Wiadomo, że przestępcy zdobyli hasła do komputerów oraz systemu pocztowego, w tym to Office'a 365.

Pierwsze takie ransomware

9 marca 2016, 07:17Eksperci z Palo Alto Networks odkryli pierwsze ransomware, które z powodzeniem atakuje użytkowników systemu OS X. Szkodliwe oprogramowanie o nazwie KeRanger zainfekowało popularnego klienta sieci BitTorrent, program Transmission

CIA od 10 lat podsłuchuje rutery różnych producentów

16 czerwca 2017, 10:31Przez ostatnich 10 lat CIA infekowała i podsłuchiwała rutery wielu popularnych producentów. Z najnowszych dokumentów ujawnionych przez WikiLeaks w ramach zastawu Vault 7 dowiadujemy się, że kod o nazwie CherryBlossom szczególnie efektywnie działa przeciwko modelom D-Link DIR-130 oraz Linksys WRT300N

Złośliwa aplikacja na Androida okrada użytkowników PayPala

17 grudnia 2018, 10:21Badacze z firmy ESET ostrzegają przed aplikacją na Androida, która kradnie pieniądze użytkownikom PayPala. Ofiarami padają osoby, które pobrały pewną aplikację, która ma rzekomo optymalizować pracę baterii. Aplikacja jest dostępna wyłącznie na stronach trzecich, nie ma jej w Google Play.

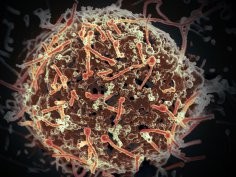

Śmiercionośny wirus pomoże w walce ze śmiertelnym nowotworem mózgu?

18 lutego 2020, 13:34Ironią losu jest, że jeden z najbardziej śmiercionośnych wirusów może być użyteczny w leczeniu jednego z najbardziej śmiercionośnych nowotworów mózgu, mówi profesor neurochirurgii Anthony van den Pol z Yale University. Wspomnianym wirusem jest jest Ebola, którą można wykorzystać do walki z glejakiem.

Paszporty DNA pomogą w zwalczaniu plagi niesprzątania po psach w pewnym francuskim mieście

19 lipca 2023, 11:52Właściciele psów z Béziers w regionie Oksytania we Francji będą zobowiązani do przeprowadzenia testów genetycznych swoich pupili. Zwierzętom zostaną pobrane próbki śliny, które posłużą do wystawienia paszportów genetycznych. W ten sposób tutejszy mer, Robert Ménard, chce walczyć z plagą niesprzątania psich odchodów. Jak policzono, w samym centrum służby sprzątają miesięcznie ponad 1000 kup. Zdarza się, że jest ich znacznie więcej.

Mity na temat padaczki

25 lipca 2007, 11:43Z najnowszych badań Anglików wynika, że wielu ludzi wierzy w potencjalnie szkodliwe mity na temat padaczki.

Polowanie na muchę

29 sierpnia 2008, 09:34Czemu tak trudno upolować muchę? Badacze z California Institute of Technology (Caltech) uważają, że dzieje się tak za sprawą szybko reagującego mózgu owada oraz jego zdolności do planowania zawczasu (Current Biology). Jednym słowem: mózg latającego przeciwnika jest zaprogramowany od urodzenia w taki sposób, by unikać pacnięć, klaśnięć i innych zamaszystych ruchów myśliwego...

Zagłodzisz siebie, lecz nie wirusa

29 listopada 2008, 00:34Planujesz dietę? Warto rozważyć odłożenie realizacji tego planu. Najnowsze badania wykazały, że ograniczenie dostaw kalorii w czasie "sezonu grypowego" ogranicza zdolność organizmu do odparcia ataku wirusa grypy.

Frustraci atakują

6 lipca 2009, 08:54Muriki szary (Brachyteles arachnoides) to małpa szerokonosa z rodziny kapucynek. Uznaje się ją za uosobienie spokoju. Ostatnio jednak grupa złożona z 6 osobników zaatakowała i zabiła w dżungli starszego samca. Naukowcy uważają, że powodem był... niedobór seksu (American Journal of Primatology).